QueryPieが示す新しいペネトレーションテスト基準

November 22, 2024

はじめに

デジタル環境の複雑化と絶え間ないサイバー脅威の進化により、企業や組織はセキュリティを最優先課題としています。さらに、コンプライアンス要件が強化される中で、セキュリティの重要性は一層高まっています。このような時代の要請に応えるため、QueryPieチームは特権アクセス管理(Privileged Access Management, PAM)ソリューションの強力なセキュリティを実現することに全力を尽くしています。QueryPieのセキュリティ機能は、単なる製品の一部ではなく、製品開発の初期段階から最終リリースまで、セキュリティをコアバリューとして企業全体に深く浸透させた成果です。

この努力の一環として、QueryPieでは開発のあらゆる段階で徹底したセキュリティレビューを行うプロセスを確立し、製品の安全性を最大化しています。QueryPieのセキュリティチームは多角的な視点から脆弱性を特定するための体系的なプロセスを構築しており、その中でも特に重要なプロセスの1つがペネトレーションテストです。本記事では、QueryPieが実施しているペネトレーションテストプロセスと、その重要性について詳しくご紹介します。

![[QueryPie のセキュア SDLC プロセス]](https://usqmjrvksjpvf0xi.public.blob.vercel-storage.com/release/public/white-paper/wp9-1-SDLC-process-uCa8MqJvxfaRIK2jXWTFnPb7o3TVPA.png)

[QueryPie のセキュア SDLC プロセス]

QueryPieでは社内に専用のレッドチームを設置し、継続的な社内ペネトレーションテスト、バグ報奨プログラム(Bug Bounty Program)、外部の専門家によるペネトレーションテストコンサルティングを組み合わせて運用しています。このアプローチにより、それぞれのペネトレーションテスト手法の欠点を補い合い、バランスの取れたセキュリティプロセスを構築しています。

特に重要な手続きの一つが、新バージョンのリリースごとに実施される社内ペネトレーションテストです。このテストは、製品の安全性を確保する上で欠かせないものであり、このプロセスを通じて潜在的な脅威を迅速に特定し、解決することが可能です。さらに、QueryPieのバグ報奨金プログラムは、世界中のセキュリティ研究者や、QueryPieを積極的に利用するお客様が製品のセキュリティ向上に貢献する機会を提供しています。この取り組みを通じて、より信頼性が高く安全な製品をお客様にお届けし、恩返しをすることができます。最後に、外部のペネトレーションテスト専門家との協力も、セキュリティ検証において重要な役割を果たしています。外部専門家の多様な経験や視点を活用することで、社内では見落としがちな脆弱性に対応することが可能となります。

[QueryPieのマルチレイヤードセキュリティアプローチ]

- 社内ぺネトレーション攻撃: 組織内のセキュリティ専門家が製品の脆弱性を発見し、改善するために実施する内部セキュリティテスト

- 専門性: 製品の内部構造とアーキテクチャに関する深い理解

- 持続性: 新しいバージョンがリリースされるたびに繰り返しテストを実施

- 迅速性: 社内チーム間の連携による迅速な脆弱性発見と対応

- バグ報奨プログラム: 外部のセキュリティ研究者やお客様が参加し、製品の脆弱性を発見・報告すると報酬を提供するプログラム

- 多様性: 世界中のセキュリティ研究者やお客様の幅広い参加

- 創造性: 想定外の攻撃手法や視点の提供

- 経済性: 有効な脆弱性に報酬を支払うことで効率的なリソース活用

- 外部ペネトレーションテストコンサルティング: 独立したセキュリティ専門家による客観的なセキュリティテスト

- 客観性: 独立した視点からの脆弱性分析

- 最新性: 最新の脅威動向と技術を反映した攻撃シミュレーション

- 信頼性: 外部専門家による認証済みのセキュリティ評価結果

なぜペネトレーションテストが重要なのか

自動化ツールだけでは、製品のプロセスやルールを悪用するような論理的脆弱性を検出することは不十分です。このような脆弱性を効果的に特定するためには、それぞれの弱点を補完し合う多様なセキュリティテストプロセスを確立する必要があります。

なぜQueryPieはこれほどまでにセキュリティの重要性を強調するのでしょうか?

原点に立ち返ると、PAM(特権アクセス管理)ソリューションは、さまざまなシステムやデータベースへの重要なアクセス権を管理することで、ゼロトラストセキュリティアーキテクチャを実現する上で極めて重要な役割を果たします。つまり、QueryPieが管理するデータやシステムが悪意のある攻撃者にさらされると、組織全体が深刻な脅威に直面する可能性があります。このような重大性から、ユーザーやお客様が信頼できる製品を提供することが最優先事項となっており、その結果、セキュリティ強化に継続的に取り組んでいます。QueryPieのチームは、お客様のデータとシステムを守ることは単なる責務ではなく、お客様に対する約束であると信じています。そのため、QueryPieはセキュリティに妥協することなく、徹底的な検証やペネトレーションテストを通じて、より堅牢な製品と環境を構築するために努力し続けます。

QueryPieのペネトレーションテストフレームワークと成熟度モデル

ではまず、QueryPieのペネトレーションテストプロセスとその成熟度レベルについて見ていきましょう。

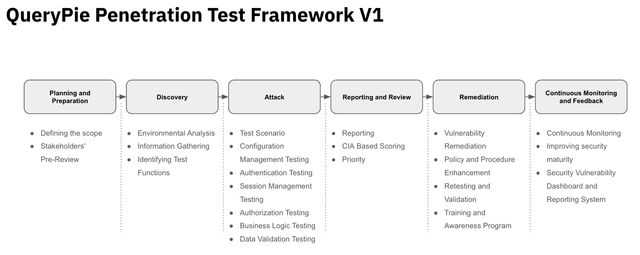

[QueryPieのペネトレーションテストフレームワークとは?]

QueryPieは包括的なペネトレーションテストフレームワークを開発・運用しています。このフレームワークは、より体系的で徹底したペネトレーションテストを実施するために、世界的に認知されているNIST SP 800-115およびOWASP Testing Frameworkを基盤として設計されました。これにより、限られた社内モック攻撃の時間内でも脆弱性を効率的に検出・分析することが可能となります。

このフレームワークはペネトレーションテストのプロセスを標準化し、各段階での活動を明確に定義することで、一貫性のあるセキュリティ検証を実現します。これにより、QueryPieはすべての製品リリース時に高いセキュリティ水準を維持し、発見された脆弱性を迅速かつ効果的に解決することができます。QueryPieのペネトレーションテストフレームワークは以下の6つのステップで構成されています。

QueryPie Penetration Framework V1

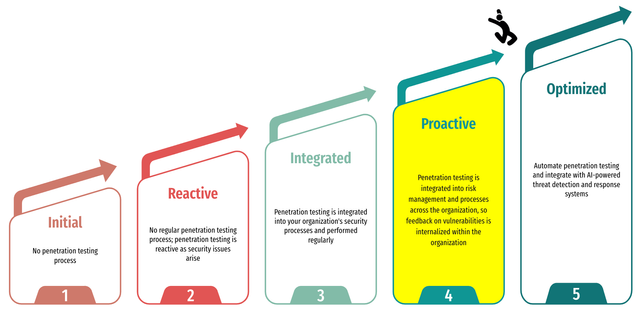

QueryPieペネトレーション成熟度モデルとは?

開発前段階におけるセキュリティレビューのプロセスが社内で安定化する中、以下のようなペネトレーション成熟度モデルを開発し、自社の現状を測定し、継続的に改善するための基準を確立しました。このモデルに基づいてQueryPieのペネトレーション成熟度を定量的・定性的に評価した結果、現在のレベルはProactive段階にあると判断しました。しかし、これに満足せず、さらなる向上を目指してOptimized段階への移行を進めています。現在、DevSecOpsパイプラインとの統合を進めており、これによりセキュリティを事後対応ではなく事前予防の観点から捉えることが可能となります。また、ペネトレーションテストの自動化とAIベースの脅威検出システムを組み合わせることで、セキュリティレビューおよび対応をより効率的かつ一貫して運用できるようになります。さらに、Optimized段階への進化は単なる技術的な進歩に留まりません。これは、QueryPieがお客様に最高レベルのセキュリティを提供し、製品の信頼性を最大限に高めるとともに、多様なセキュリティ脅威に迅速かつ先手を打って対応する体制を構築することを目的としています。

社内レッドチーム

レッドチームは内部ペネトレーションテストを含め、CI/CDパイプライン全体の段階での脆弱性(*CVE、CWE、CCE)を検査し、開発ライフサイクル全般にわたるセキュリティレビューおよびガイドを実施しています。また、すべての新バージョンリリース前にQAおよびバグバッシュ(バグを見つけること)とともに、以下のプロセスで進行します。

- ペネトレーションテスト前事前レビュー: PMチームと新バージョンの主要機能および重要チェック事項を協議します。

- ペネトレーションテスト実施: 事前レビューで導き出された主要機能を優先的にペネトレーションテストし、同時に全機能を再テストします。(2週間進行)

- セキュリティチームによる内部レビュー: 発見された脆弱性について、まずセキュリティチーム内部で1次レビューを実施します。

- 開発チームへの共有および担当者割り当て: 脆弱性情報を開発チームに共有し、詳細内容はJiraチケットを通じて担当者を指定し追跡管理を行います。

- 脆弱性対策の確認: 脆弱性対策が完了すると、レッドチーム担当者が実行確認を行い、該当脆弱性チケットを完了処理します。

*CVE : Common Vulnerabilities and Exposures (共通脆弱性識別子) *CWE : Common Weakness Enumeration (共通脆弱性タイプ一覧) *CCE : Common Configuration Enumeration (共通セキュリティ設定一覧)

QueryPieレッドチームでは以下のツールおよび診断方法論を活用しています。この方法論を通じて、テストを標準化し、脆弱性の深刻度および優先順位を体系的に評価することで、効果的な対応策を準備しています。

[診断ツール]

診断ツール

- Burp Suite

- Neuclei

- OWASP ZAP

- Nessus

- dnSpy

- Snyk

- Github Advanced Security

[診断項目]

- OWASP Top 10

- OWASP API Security Top 10

- SANS Top 25

- NIST SP 800-115

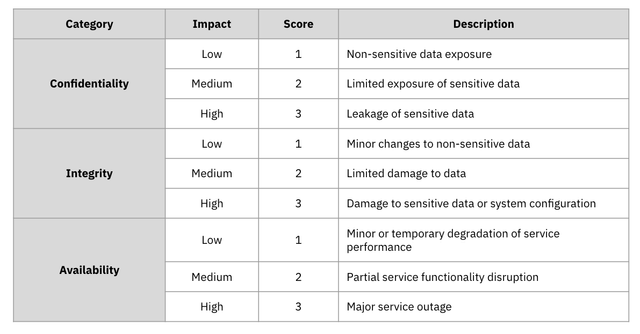

[リスク分類]

- CIA(機密性、完全性、可用性)の各スケールと重み付けを計算して分類します。

- 重み付け(QueryPie 製品の特性を考慮)

- 機密性(C) : 0.4

- 完全性(I) : 0.35

- 可用性(A) : 0.25

- 例) C = 3、I = 1、A = 1の脆弱性の場合スコア : 3 × 0.4 + 1 × 0.35 + 1 × 0.25 = 1.8

CIA Scale Table

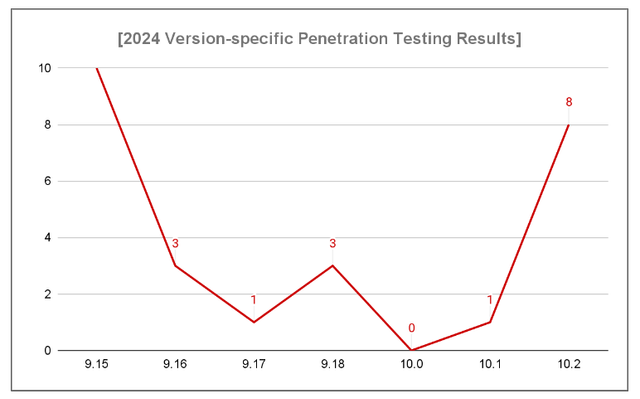

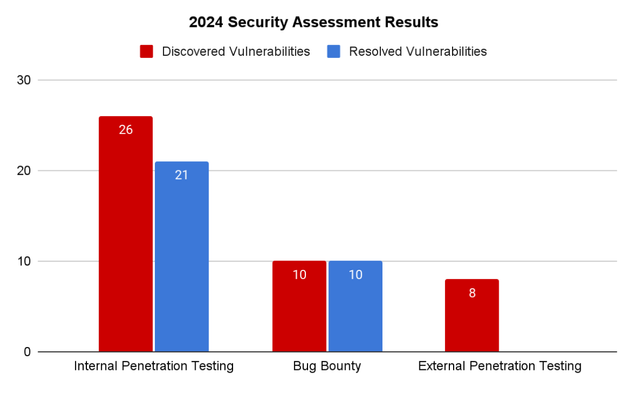

2024年に、QueryPieレッドチームは新バージョンのリリースごとに徹底したインハウスペネトレーションテストを実施し、合計7回のテストを通じて26件の脆弱性を発見しました。このような継続的なセキュリティ検査を通じて潜在的な脅威を最小化し、より信頼できる安全なサービスをお客様に提供できるよう努めています。

QueryPieのバグ報奨プログラム

QueryPieはバグ報奨プログラムを通じて、セキュリティに対する開かれた積極的な姿勢を示しています。

お客様が発見した脆弱性に迅速に対応し、それを公式に認めるプロセスは、お客様との信頼関係を強化する上で大きな役割を果たします。結果として、このような信頼構築は長期的に製品の品質と安全性を向上させる重要な要素となります。

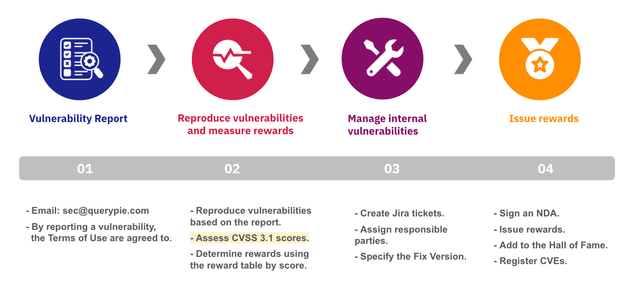

QueryPieのバグ報奨プログラムは以下のプロセスで進められます。

- バグ報告後、レポートに基づいて内部で脆弱性を再現します。

- 脆弱性が正式に採用された場合、スコア別リワードテーブルを参考に報奨金を決定します。

- 脆弱性を社内で共有し、対処を進めます。

- 報奨金を支払い、「名誉の殿堂」に掲載します。また、希望する場合は CVE を付与する支援を行います。これは、報告者の貢献に感謝し、その名誉を高める大きな役割を果たします。

バグ報奨プロセス

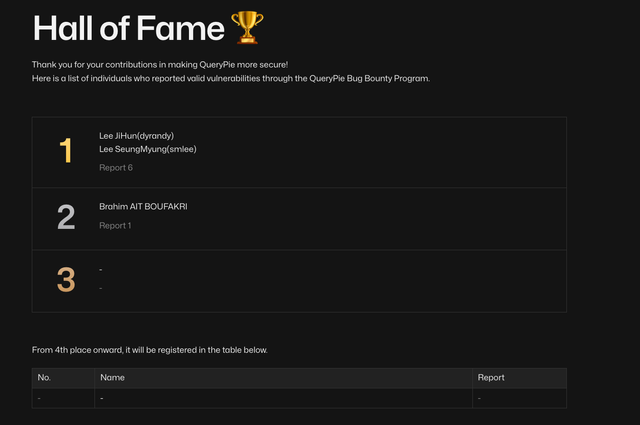

QueryPie名誉の殿堂

外部模擬ハッキング専門家との協力

QueryPieチームは、社内のレッドチームが定期的に模擬ハッキングを実施するだけでなく、外部の独立したセキュリティ専門家との協力を通じて第三者模擬ハッキングを積極的に活用しています。独立したセキュリティ専門家は新しい視点でQueryPieのセキュリティを評価でき、以下のような利点を提供します。

「客観的なセキュリティ検証」

外部の専門家は製品開発に直接関与していないため、製品に対する深い理解がなくても、テスターとして偏りのない視点でQueryPieの潜在的な脆弱性を発見し、さまざまな攻撃シナリオを適用できます。この客観的な視点はセキュリティ検証の水準をさらに引き上げ、QueryPieチームが見逃していたセキュリティ脆弱性を特定する上で大いに役立ちます。

「外部ペネトレーションテスターの専門知識」

外部の専門家は、業界で活躍するペネトレーションテスターであり、さまざまな製品のテスト経験を豊富に持っています。最新のサイバー脅威や攻撃手法に関する深い研究と理解に基づき、QueryPieが予期していない方法で製品の防御力をテストすることが可能です。これにより、QueryPieのセキュリティチームは、外部専門家によって発見された脆弱性を徹底的に分析し、修正作業とともにセキュリティアーキテクチャを強化することができます。

「社内チームとの協力」

外部評価は、社内のレッドチームによる取り組みを補完し、その成果を検証する上で重要な役割を果たします。たとえば、社内チームが特定した脆弱性や、新バージョンリリース前の製品は、外部の専門家によって再検証されます。これにより、QueryPieは製品のセキュリティを反復的に向上させることが可能です。外部テストの結果は、客観的なパフォーマンス指標として機能し、社内のレッドチームがQueryPieのセキュリティ戦略を継続的に洗練するための貴重な洞察を提供します。

独立した第三者によるペネトレーションテストは、QueryPieのお客様からの信頼を築く上で欠かせない要素です。このプロセスを通じて、お客様はQueryPieの製品が厳格なセキュリティ検証を受けていることに自信を持てるようになり、QueryPieのチームも、重要なシステムやデータを保護する強力なPAMソリューションを自信を持って提供することができます。

ベストプラクティス

「ペネトレーションテストを通じたセキュアコーディングの強化とセキュリティ文化の確立」

ペネトレーションテストは、開発段階でのセキュアコーディングの強化に大いに貢献しています。たとえば、開発者がペネトレーションテストやセキュリティレビューの重要性を直接体験することで、セキュリティ脆弱性に対する意識が大幅に高まりました。その結果、開発者は機能を設計したりコードを書いたりする際に自然にセキュリティを考慮し、発見された脆弱性に迅速に対応するようになりました。特に、開発中にペネトレーションテストに関連するセキュリティレビューを積極的に行い、潜在的なリスクを最小限に抑える文化が組織全体に確立されました。これにより、新しい機能を開発するたびにセキュリティ脆弱性が積極的にレビューされ、最終的に製品の安定性と信頼性が向上しました。この変化は、組織全体のセキュリティレベルを向上させ、より安全な製品をお客様に提供することに貢献しています。

- Q: 接続テスト機能にセキュリティポリシーを適用すべきか?

- サーバーグループページにアクセスするには SAC 管理者権限が必要なので、関連するセキュリティポリシーがなくても問題ないと考えていました。

- しかし、テスト接続の失敗回数に制限がないため、ブルートフォース攻撃でサーバーアカウントのパスワードが解読される可能性があり、セキュリティレビューを依頼しました。

- A: レビューの結果、SAC管理者権限を持っているからといってセキュリティリスクがないわけではありません。 現在、サーバー管理者権限があっても、既存のQueryPieに登録されたサーバーのパスワードを平文で確認することはできませんが、以下のリスクが存在するため、失敗回数制限(例: 5回)は設けるべきです。

- サーバー管理者が自分が管理していないサーバーに対してもブルートフォース攻撃を試みる可能性

- 管理者アカウントが奪取された場合、サーバーアカウントまで奪取されるリスクが存在

「外部ペネトレーションテストコンサルティングを通じた客観的なセキュリティ評価と信頼の向上」

外部ペネトレーションテストコンサルティングを通じて、製品の客観的で信頼性の高い評価を受けることができました。製品を徹底的にレビューし、そのセキュリティレベルを検証することで、外部の専門家は内部チームに対して製品のセキュリティを再確認させ、信頼を高める手助けをしてくれました。この外部の検証プロセスは、お客様の製品に対する信頼を高めるとともに、内部のセキュリティレベルに対する自信を強化しました。

「バグ報奨プログラムを通じて得た高度な技術的専門知識」

バグ報奨金プログラムは、新しい検査手法やさまざまな外部のペネトレーションテストアプローチを体験する機会を提供しており、これらは社内のペネトレーションテスト能力を強化する上で非常に貴重でした。この学びと経験は、内部テストで見逃されがちな脆弱性を特定するのに役立ち、チェックの深さと質を大きく向上させました。その結果、優れたペネトレーションテストスキルが組織内に内在化され、長期的にはセキュリティの強化や問題への対応能力が大いに改善されました。

この統合的なセキュリティレビューを通じて、今年は合計44件の脆弱性を特定し、そのうち13件の修正が進行中であるほか、すべての脆弱性に対応しました。

2024 Security Assessment Results

結論と今後の展望

QueryPieはセキュリティの重要性を深く理解しており、高いセキュリティ基準を維持するために継続的に革新と進化を続けています。最適化されたステージへの進展を目指し、セキュリティ対策の効率性と効果を高めるために、自動化されたペネトレーションテストや AI を活用した脅威検出システムの統合を進めています。これらの取り組みは、現在のセキュリティ脅威への対応にとどまらず、潜在的な脅威を事前に特定し、現実化する前に対応することを可能にします。

さらに、DevSecOpsパイプラインの構築と改善により、開発プロセスにセキュリティテストを自然に組み込むことで、アプリケーションの安全性をさらに強化しています。自動化されたファジングテストの導入により、ランタイムの問題を早期に特定し、サービスの安定性を確保しています。

この包括的で体系的なセキュリティアプローチは、お客様により信頼性の高いサービスを提供するための基盤を形成しており、お客様が自信を持って QueryPie を使用できるようにしています。今後もQueryPieはお客様の信頼を最優先に考え、最高レベルのセキュリティを維持するために、絶え間ない努力を続けていきます。

気になりますか?

魔法を明かしましょう!

限定コンテンツをアンロックするには、フォームにご記入ください!