誰もが見過ごしていたコマンド回避、今こそ正直に話そう!

November 22, 2024

サーバーアクセス制御コマンド: 回避制御の盲点

企業での技術セキュリティ担当者として、企業のサーバーアクセス制御ソリューションを運用する際に、セキュリティ脆弱性を利用した攻撃を防ぐ目的で、sudo や rm -rf といった危険なコマンドの使用を禁止するケースがあります。

しかし、多くのユーザーはこの制限を回避する方法を見つけ、実行に成功することがあります。つまり、制御が厳密に設定されていても、特定のユーザーがシステムのセキュリティを突破し、禁止されたコマンドを実行する手段を編み出すことがあるのです。

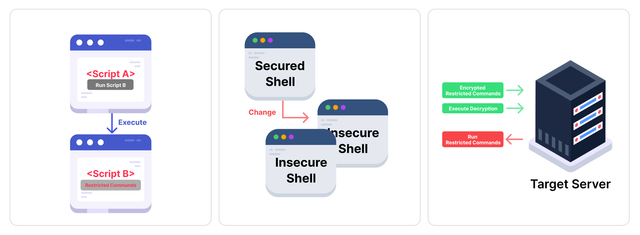

例えば、シェルスクリプトを利用した回避方法が一例として挙げられます。

企業のテストサーバーに禁止されたコマンドを含むシェルスクリプトをアップロードし、アクセス制御が適用されたサーバーに接続してそれを実行することで、制御が有効に機能しているかどうかを確認することができます。

また、企業の作業計画書では、特定のスクリプトを使用するコマンドのみが承認されていることが多いものの、実際のスクリプト内部で何が実行されているかが十分に確認されていないケースが頻繁にあります。さらに、バッチファイルや Cron タブを利用して特定のスクリプトを定期実行するよう設定し、そのスクリプトの内容を変更することで、作業計画書やアクセス制御設定を回避する方法が取られることもあります。

このような状況に対処するため、最近ではエンタープライズ企業の技術セキュリティ担当者とサーバーアクセス制御について話し合うミーティングで、こうした課題に関する質問が頻繁に寄せられるようになっています。

「シェルスクリプトによるコマンドの回避実行をどうやって防ぐのか?」

「…」

今日は、サーバー監査者やセキュリティ実務者がしばしば直視することを避ける「サーバー特権アクセス管理」というパンドラの箱を開けてみようと思います。

コマンドの回避実行を防ぐサーバーアクセス制御ソリューションの重要性

コマンドの回避実行を防ぐためには、コマンドの回避実行を防止するサーバーアクセス制御ソリューションを活用することが鍵です。これにより、サーバー上でのコマンド回避を制御し、不正なコマンドの実行をブロックすることができます。

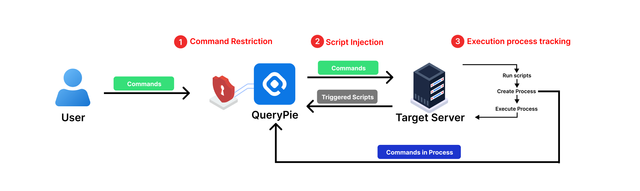

その代表例として、QueryPie があります。QueryPie は以下のような仕組みで動作します。

- ユーザーが QueryPie ゲートウェイを通じてサーバーに接続し、コマンドを実行します。

- 実行されたコマンドやスクリプトの内容がサーバーから QueryPie サーバーに送信されます。

- QueryPie がその内容をブロック対象のコマンドリストと照合し、不正なコマンドが含まれていないか確認します。

これにより、サーバーへの接続後でも、事前に設定されたブロックリストに基づいて不正なコマンドが実行される前に阻止できます。

このアプローチの利点として、サーバーにエージェントを直接インストールする必要がない点が挙げられます。一元管理により、全てのサーバーに統一されたセキュリティポリシーを適用できるほか、追加ソフトウェアのインストールや配布といったプロセスを省略しながら、迅速にセキュリティポリシーを適用できます。

ただし、この方法にも技術的な制約が存在する点には留意が必要です。例えば:

- スクリプト内部でブロックされたコマンドを含むスクリプトを呼び出す場合

- Bash シェル以外のシェルでコマンド回避を試みる場合

- Base64 などを利用してサーバーサイドで命令を復号化し、実行する場合

これらの問題を解決するために、QueryPie はスクリプト内部で他のスクリプトを呼び出す際に命令をブロックを提案しています。スクリプト内で他のスクリプトを呼び出す際にコマンドをブロックする機能、さらにはシェルの呼び出しや暗号化 / 復号化命令を検出してブロックする方法を提供し、不正なコマンド実行を未然に防ぎます。

次世代のコマンドブロック機能:QueryPie によるセキュリティと使いやすさの強化

QueryPie は、セキュリティと利便性の向上を目指し、コマンドブロック機能においてさらに高度なセキュリティを提供するため、着実に進化を続けています。現在は Bash シェルのみをサポートしていますが、顧客からの要望に応じて、今後 Zsh を含む他のシェルにも対応を拡大していく予定です。これにより、ユーザーは自身の利用環境に最適なシェルを選択し、より安全で柔軟なサーバー環境を構築できるようになります。

さらに、QueryPie はスクリプト内で他のスクリプトが複数回呼び出されるケースにおいても、コマンドの回避を確実に防ぐための技術的準備を整えています。この機能により、他のセキュリティソリューションでは実現が難しい、独自かつ高度なコマンドブロック技術を提供し、さらに強固なセキュリティを実現しています。

QueryPie 独自の3つのコマンドブロック方法論

QueryPie 独自の3つのコマンドブロック方法論

- 既存のコマンドブロックロジック

- スクリプトインジェクション方式

- 実行プロセスの追跡による根本的なブロック

これらの3つの方法論は、QueryPie 独自の技術であり、コマンドの回避を防ぎ、さまざまなセキュリティ脅威からサーバーを保護します。各方法の詳細な技術内容については、QueryPie のホワイトペーパーにて確認できます。

QueryPie の差別化された価値:サーバーコマンド回避の革新的アプローチ

QueryPie は、独自に設計・実装した3つのコマンドブロック方法論を提供し、サーバーでのコマンド回避実行を根本的に防止しています。特に、実行プロセスを追跡する技術を用いることで、スクリプトやサーバー内でのコマンドの組み合わせによる回避技法を完全にブロックすることができます。

このサーバーコマンド制限技術は、韓国の厳しいコンプライアンス要求に基づき、サーバーアクセス制御ソリューションの中核的な機能として位置付けられています。その結果、韓国製のサーバーアクセス制御ソリューションは、最も進んだコマンド制御技術を提供しており、特にグローバルな同業他社製品と比較して、関連技術の研究が非常に深く行われています。

とはいえ、コマンド回避の問題は依然として業界で完全に解決されていない主要な課題です。この問題を解決するため、国内市場ではサーバーアクセス制御ソリューションが大きくエージェントベースとエージェントレス方式に分かれています。エージェントベースの製品は、コマンド回避を防ぐためにエージェントを別途インストールする必要があり、これによって追加の管理負担が発生します。一方で、エージェントレス方式の製品はエージェントをインストールする必要がないものの、スクリプトを利用したコマンド回避や、スクリプト内で他のスクリプトを呼び出すことによる回避には対応できないという限界があります。

QueryPie は、エージェントベースとエージェントレス方式の利点をすべて取り入れ、エージェントレス方式で優れたコマンドブロック技術を提供しています。これにより、エージェントのインストールといった不便さを避けつつ、実行プロセスを追跡する独自の技術でコマンド回避を完全に防止できます。この技術は現在業界で提供されていない機能であり、顧客から大きな支持を得ています。

終わりに

コマンド回避実行のブロックは、サーバーセキュリティの中核要素です。コマンド回避の試みを防止しなければ、悪意のあるユーザーやミスによるセキュリティの脆弱性が発生する可能性が高く、これがシステムの侵害やデータ漏洩につながる恐れがあります。効果的なコマンド回避防止には、複雑なシステム環境でも一貫してセキュリティポリシーを適用できるソリューションが必要です。

QueryPie のような次世代のセキュリティソリューションは、インストールの負担を最小限に抑えながら、リアルタイムでコマンド実行を追跡し、回避の試みを効果的にブロックすることで、企業がより安全なIT環境を構築できるよう支援します。このようなソリューションを通じて、企業はセキュリティ管理の複雑さを軽減し、新しいセキュリティ管理基準を設け、従来のセキュリティの限界を超えることができます。したがって、コマンド回避の実行をブロックすることは、企業の IT 環境を安全に守るための必須の投資であり、企業の長期的な成功と信頼性を保証する重要な要素です。