MCP(Model Context Protocol)時代のPAM(Privileged Access Management)を再定義する。

AIエージェントのためのMCPベースのセキュリティガバナンスとPAM統合戦略

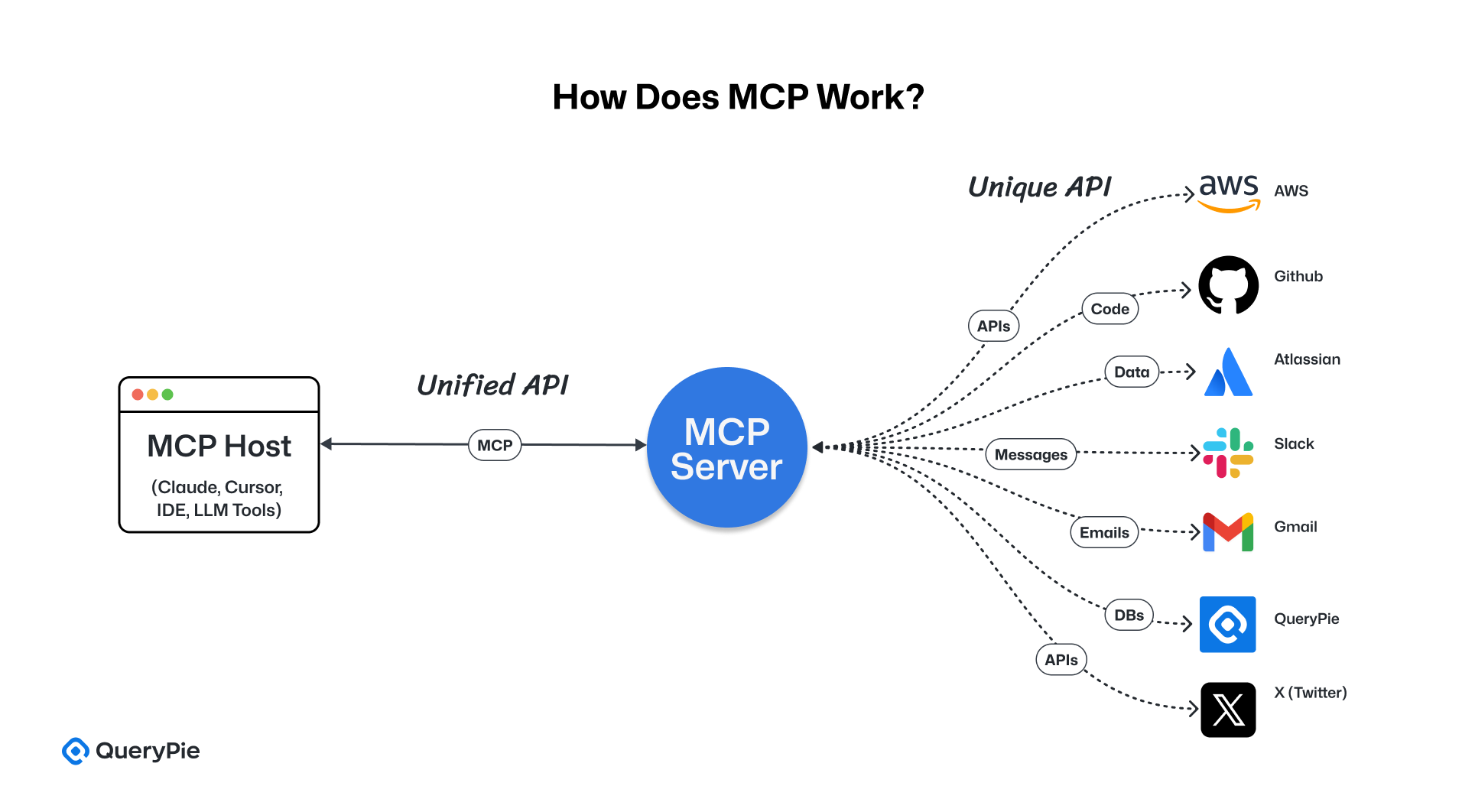

Model Context Protocol(MCP)はAnthropicで開発した開放型標準で、AIシステムと外部ツール及びデータ間の双方向相互作用を標準化し、安全に接続することを目標としています[1][2]。 これは一種の「汎用アダプター(universal adapter)」の役割を果たし、大規模言語モデル(LLM)などのAIエージェントが多様な外部システムとシナジー効果を出し統合できるように設計されました[1][3]。 MCPを通じてAIエージェントは既存のビジネスツールの機能とデータを直接活用したりアクションを遂行することができ、このような統合は過去のそれぞれのシステムごとに別途の一回性スクリプトを作成しなければならなかった非効率を減らし、相互運用性を大きく向上させました[3]。

Anthropicは2024年末にMCPを発表し、開発者コミュニティのフィードバックを積極的に収集し、MCP仕様は透明に公開されています[1]。 このプロトコルは、Claude など、特定のAIに限らずオープンソースの形で提供され、様々なAIモデルとツールが幅広く採用し、貢献できるようにしました[1]。 結果的にMCPはAIモデルがリアルタイムデータにアクセスし、外部命令を遂行できる標準化されたインターフェースを提供することで、AI活用の範囲を画期的に拡張しました[2]。

MCPの構成

MCPのアーキテクチャは、ホスト-クライアント-サーバーの3者モデルで構成されます。

ここでホスト(Host)は外部データソースやツールにアクセスしようとするAIアプリケーション(例:AIアシスタント)を意味し、クライアント(Client)はホストに内蔵され、MCP通信を担当するモジュールです。 サーバー(Server)はCRM、データベース、カレンダーなどAIが接続しようとする外部システムで、MCPプロトコルをサポートするように実装された側を指します[1][4]。 このような構造により、AIエージェント(ホスト)がMCPクライアントを通じてMCPサーバーに質問したり、命令を送信したりすると、サーバーは標準化された方法で応答し、双方向通信(two-way interaction)が行われます[1]。 特にMCPはAIと外部システムとの間に明確なセキュリティ境界(security boundary)を設定し、AIが獲得できる情報と遂行できる作業を制御することで予期せぬ行動を防止するための安全装置を提供します[1]。

Anthropicが公開したMCP仕様書によると、MCPはコンテキスト管理、セッションおよび権限制御、認証などを含み、一般ウェブAPIだけでなく、様々な形態のツールインターフェースに適用できるように設計されています[1]。 例えば、MCPはメッセージ交換形式でJSON-RPC2.0規格を採択して通信し、これによりAIと外部サーバー間の言語中立的なデータ送受信が可能になります[1][5]。 また、MCPはAIエージェントが作業を遂行しようとする時にユーザーの同意を得る流れを含むなど、セキュリティとプライバシーを考慮した手続きを明示しています[1]。

MCPは既存のウェブ標準と認証体系を基盤に設計されており、例えばOAuth2.0を通じたトークン基盤認証とJWT(Json Web Token)の活用を推奨することでAIエージェントに対する身元認証と権限検証が既存インフラに自然に統合されるよう支援します[2][6]。 つまり、AIエージェントが外部MCPサーバーの保護リソースにアクセスするためには、OAuth認証サーバーからアクセストークンを安全に発行してもらい、提出しなければならず、MCPサーバーは該当トークンの有効性と権限範囲を検討した後、要請を処理することになります[6]。 この時、AIエージェントは人のユーザーとは別途のクライアント資格証明を保有しなければならず、トークンにはエージェントの身元と脈絡情報が含まれており、遂行可能な作業を細かく制御することができます[6][7]。

このようにMCPは、コンテキスト認知型認証および認可メカニズムをフレームワーク自体に組み込んでおり、AIエージェントが動的に変化する環境でも許可された作業だけを遂行するように保障します[6]。 特に、AIエージェントに付与されたアクセス権限を撤回しなければならない状況(例:エージェントが侵害されたか、これ以上権限が必要ない場合)では、トークンを直ちに無効化(revocation)して追加的なアクションを遮断できるようにプロトコル次元で設計されています[6]。

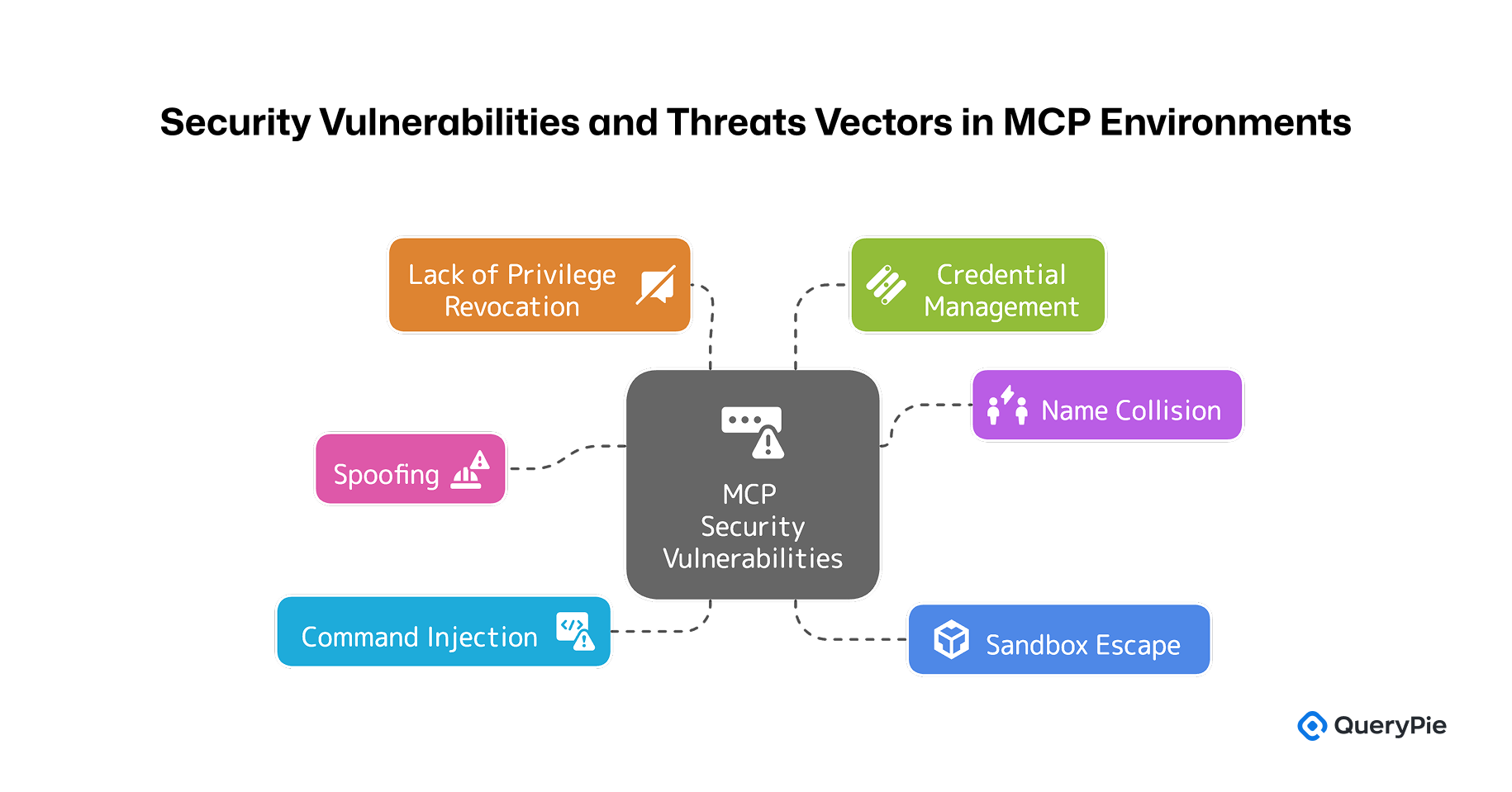

MCP環境で識別された主な脆弱性と脅威要素

ただし、現在MCP仕様では、このようなトークン撤回や資格証明管理機能の実装責任を個別MCPサーバーと認証サーバーに委任しており、MCP自体が完全なIAMソリューションを提供するわけではありません[2]。つまり、MCPはAIとツール間のインターフェースを標準化し、一部のセキュリティ機能を含んでいるが、認証トークンの寿命管理や秘密鍵保存などの機能は、別途のセキュリティモジュールまたは既存のIAMシステムと連携して補完しなければなりません[2]。 MCPの導入により、AIエージェントが企業システムと直接相互作用できる基盤が整いましたが、依然としていくつかのセキュリティ課題が残っています。 以下はMCP環境で識別された主な脆弱性および脅威要素です[2]:

- スプーフィング(Spoofing): MCPはホスト-クライアント-サーバモデルに従いますが、初期設定の過程でクライアントが悪意のあるMCPサーバを信頼するように誘導するインターセプト及び仮装(spoofing)攻撃の可能性が指摘されています。 例えば、攻撃者が合法的なサーバーを装って(APIエンドポイントを騙して)AIに誤った指示を出したり、敏感な情報を流出させることがあります[2]。 このようなセッションハイジャックの危険性は、MCP通信過程でサーバーの信頼性を検証できる追加的な装置が用意されなければ、現実的な脅威になる可能性があります。

- 名前衝突(Name Collision): MCP生態系内で異なるツールやリソースが類似した名前を持つ場合、AIエージェントが意図しないツールを呼び出す混乱が発生する可能性があります。 特に、攻撃者が一般的な名前のMCPサーバーを事前に登録しておく方式で、AIが間違ったサーバーに接続して命令を実行するように誘導することができます[2]。 このような名前衝突の脆弱性は、ユーザインタフェースに見えないツールの説明に悪意のある命令を隠すツールポイズニング攻撃と結合すると、機密データの奪取に悪用される可能性があります[8]。

- 命令注入攻撃(Command Injection): AIエージェントが自然言語プロンプトや命令を解析してMCPサーバに要請を送信する際、特定形式のコマンド(例:スラックの/deleteのようなスラッシュコマンド)が悪用される可能性が存在します。 例えば、ユーザーがAIアシスタントに「古いリソースを整理しなさい」と指示した場合、AIがこれを過度に解釈して/deleteコマンドを実行する状況が発生する可能性があります[9]。 実際、あるDevOps AIエージェントが曖昧なユーザー指示に従ってデータベースを削除した事例が報告されており、これはエージェントに対する明確な権限制限と検証手続きが必要であることを示しています[9]。 このようにプロンプト注入(prompt injection)の脆弱性と結合された命令の誤用·乱用は、MCP環境でも必ず考慮されなければなりません[8]。

- サンドボックスエスケープ(Sandbox Escape): MCPを通じてAIがサーバー側でコードを実行したりファイルにアクセスできる場合、本来意図された権限範囲を超えてシステム資源にアクセスできる危険が存在します。 例えば、AIがMCPサーバの脆弱性を利用してオペレーティングシステムレベルのコマンドを実行したり、隔離された環境から離れた場合、許可されていないファイルやプロセスにアクセスすることができます[2]。 このようなサンドボックスからの脱出は、強力なツールを扱うAIエージェントの場合、特に深刻であり、攻撃者はこれによってホストシステムを掌握したり、内部ネットワークに浸透したりすることができます。

- 権限撤回の不在: 先に述べたように、MCPはOAuthトークンなどを通じてAIエージェントの権限を制御しますが、発行されたトークンをリアルタイムで撤回(revoke)する標準化された方法は明確に定義されていません[2]例えば、人のユーザーのセッションを管理するように、AIエージェントに付与されたアクセス権限も管理者の判断によって直ちに無効化できなければなりませんが、現在としてはこれに対する機能が不足する可能性があります。 これにより、エージェントが誤用または侵害された状況で発行された権限が満了するまで、リスクが持続する問題が発生する可能性があります。 このような権限撤回メカニズムの不在は、MCPセキュリティモデルの重要な弱点として指摘されており、今後プロトコルレベルでの改善が求められています[6]。

- 資格情報管理(Credential Management): MCPはAIとツール間の通信のための規約は定義していますが、認証書やパスワードなどの資格情報を安全に保存したり、定期的に変更する機能は含まれていません[2]APIキーや秘密キーのような敏感な認証情報をどのように管理するかは、各MCPサーバーの実装に委ねられており、管理が不十分な場合、情報流出の危険が存在します。 CyberArkなどのセキュリティ専門企業は、このような特権認証情報を伝統的なIAMレベルで保護しなければならず、MCP導入時にも別途のセキュリティ金庫(Vault)やキー管理システムを一緒に運営することを推奨しています[10]。

したがって、MCPを実際の企業環境に安全に導入して運営するためには、追加的なセキュリティ階層の準備が必須であり、この過程でPrivileged Access Management(PAM)の概念が重要な役割を果たすことになります[2]。

Privileged Access Management(PAM)の役割と機能

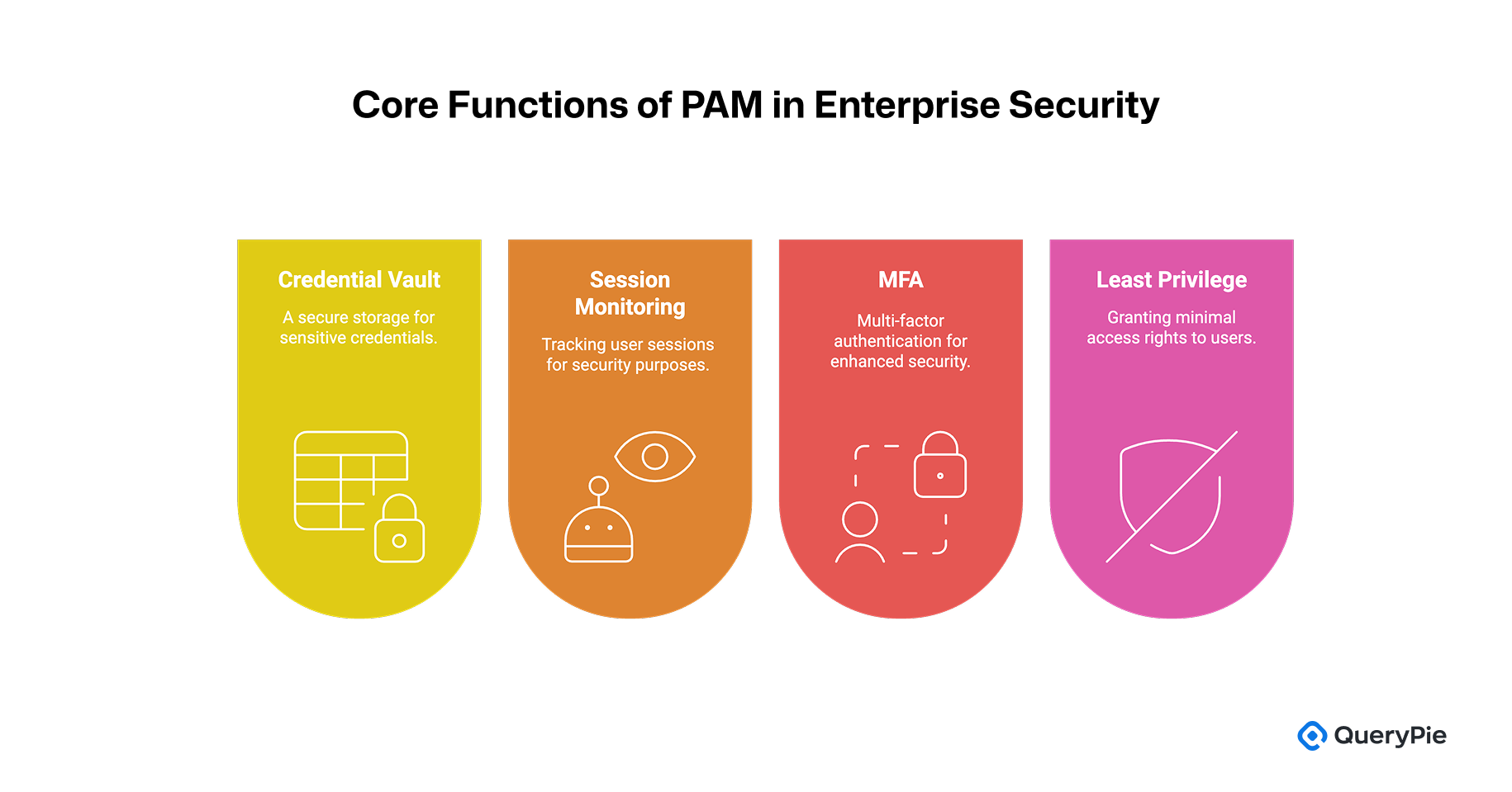

Privileged Access Management(PAM、特権アクセス管理)は、管理者アカウントや重要システムアカウントのように高い権限(privileged)を持つアカウントのアクセスを制御し、モニタリングするためのセキュリティ戦略であり、ソリューションを意味します[11][12]。 一般ユーザーアカウントとは異なり、システム管理権限を持つ特権アカウントは誤って使用されると莫大な被害をもたらす可能性があるため、IAM(Identity and Access Management)とともにより強力な統制が要求されます[11]。

Microsoft とCyberArk などによると、PAMは組織内のすべての特権アカウントとセッションを識別し、これを隔離·モニタリング·監査することで内部者の誤用·乱用や外部攻撃者から中核資産を保護することを目標としています[12][13]。 具体的にPAMプログラムは、認証情報金庫(credential vault)、セッションモニタリング(session recording)、多重要素認証(MFA)、最小権限原則(Least Privilege)などの高度なセキュリティ措置を適用して、管理者権限の付与過程を厳格に管理し、特権アカウントの活動を体系的に追跡します[12]。

このような強力な統制方式は、一般ユーザーアカウントに一括適用する場合、業務効率性に影響を与える可能性があるため、セキュリティ要求水準の差によってIAMとPAMが分離して運営されています[11]。

- 資格証明金庫(Credential Vault): 特権アカウントのパスワードやキーなどの認証情報を中央の安全な金庫に保管し、これを周期的に変更して管理します。 ユーザーは当該情報を直接知らないまま、承認された場合にのみ金庫を通じてアクセスできるようにすることで、秘密漏洩のリスクを軽減し、アカウント共有による問題を防止することができます[12]。 例えば、PAMソリューションは管理者アカウントのパスワードを周期的にランダムに変更した後、暗号化されたストレージに保管し、ユーザーが該当アカウントの使用を要請する場合、一時的に閲覧したりプロキシ形式で接続するように支援します[13]。

- セッションモニタリング(Session Monitoring): 特権セッション(例:管理者SSH接続やRDPセッション)をリアルタイムでモニタリングして記録し、ユーザーが特権権限で遂行するすべての活動を追跡できるようにします。 PAMソリューションは、セッション録画およびログ保存機能を通じて監査者が事後に検討できるように支援し、必要に応じてセッション途中で強制終了できる機能も提供します[12]。 これにより、誰がいつ、どのような命令を実行したのかを明確に把握することができ、異常行為発生時に直ちに対応することができます。

- 多重要素認証(MFA): 特権ユーザーがログインする際、パスワードの他に追加的な認証手段(例:OTP、認証アプリケーションなど)を要求することでセキュリティの強度を高めます[12]。 すべての特権アカウントアクセスポイントにMFAを適用することでアカウント奪取に備えることができ、例えばデータベース管理者コンソールやVPN接続時に必ず2段階認証を経るように設定することでパスワード流出状況でもアクセスを遮断することができます。

- 最小権限原則(Least Privilege): ユーザーやプロセスに対して業務遂行に必ず必要な最小限の権限のみを付与し、その他の権限は制限するセキュリティ原則です[13]。 PAMソリューションはこれを支援するために、Just-In-Time(JIT)権限上昇機能と権限自動回収機能を提供します。 たとえば、ユーザは通常は一般権限のみを付与されていて、特定の作業時点にのみ管理者権限を一時的に付与された後、作業が完了すると直ちにその権限が回収される方式です[13]。 このように時間的に制限された権限付与方式は、権限乱用を予防し、システム侵害時にも被害を最小化するのに効果的です[9]。

以上のPAM機能により、組織は特権アカウントに対する可視性(visibility)と統制力を確保し、監査および責任追跡(accountability)システムを構築することができます[12]。 CyberArkの報告によると、特権アカウントに対するモニタリングなしに放置されると、アカウントごとに数百時間に及ぶ無監視状態が発生する可能性があり、PAMを導入する場合、すべての活動が記録され、セキュリティ管理者に透明に露出されます[13]。 このような理由から、特権アカウントは一般アカウントよりはるかに高いセキュリティレベルで管理されなければならず、PAMは現代組織の必須セキュリティ要素として位置づけられています[11]。

最近、PAM分野はAIおよび機械学習技術との融合を通じて一層高度化しています。 Microsoftの資料によると、ユーザーやエンティティ行為分析(UEBA)のようなAI/ML基盤技法をPAMに適用し、異常行為を探知する事例が増加しています[12]。 AIは特権ユーザーの正常な行動パターンを学習した後、これと統計的に有意義に異なる行為—例えば、普段と異なる時間帯の接続や過度な命令実行—をリアルタイムで感知して警告を送信したり、自動化された対応シナリオ(プレイブック)を実行します[14]。

Krontech などセキュリティ専門業者は、AI基盤の異常兆候感知および危険点数化をPAMに導入することで、セキュリティチームが事前に脅威を遮断し、対応時間を短縮できると強調しています[5]。 AIは、大規模な接続ログとユーザーの行為データを継続的に分析することで、従来の静的規則基盤システムよりはるかに精密に正常および異常行為を区分し、誤探(False Positive)を減らすのに寄与します[15]。 また、機械学習を活用した予測分析により、潜在的な脆弱地点を事前に識別して措置することができ、PAM は従来の事後対応中心のセキュリティから事前予防的防御システムへと進化しています[14]。

要約すると、AIの導入はPAMソリューションの手作業依存度を下げ、脅威探知の正確度を高め、リアルタイム対応能力を大幅に強化するのに寄与しています[15]。 それにもかかわらず、PAMを導入したからといって、すべての危険が消えるわけではありません。 特権アクセス管理の目的は、セキュリティリスクを著しく減少させることであり、完全に除去することではないため、残余リスクに対する備えも必要です。 例えば、内部者脅威(Insider Threat)の場合、PAMを通じて相当部分を抑制することはできますが、完全に防止することはできません[9]。 特権ユーザーが故意に悪用したり、ミスによる事故を起こす可能性は依然として存在し、外部の攻撃者がアカウント奪取に成功した場合、PAMの統制を迂回する可能性も排除できません。 CyberArkによると、実際に発生した特権アカウント関連のセキュリティ事故の多くは、単純なPAMの不備だけでなく、社会工学技法などの人的要素と複合的に絡み合っていました[13]。

したがって、組織はPAMソリューションを導入するだけでなく、継続的なモニタリングとユーザーセキュリティ教育を並行しなければなりません。 「完璧なセキュリティは存在しない」という業界の格言のように、セキュリティは単一製品ではなく持続的なプロセスとして理解されなければならず、PAMも定期的な点検と改善を通じてその効果を最大化することができます[5]。 結局、PAMは非常に強力なセキュリティツールですが、これをきちんと活用し、他のセキュリティコントロールとともに深層防御(Defense in Depth)システムの中で運用する時、初めて最大の価値を発揮することになります[5][16]。 このような背景から、AIエージェントにMCPを適用する際にもPAMとの統合は非常に重要です。

前述したMCPのセキュリティホールを補完し、AIエージェントの行動を安全に統制するためには、MCPベースのAIエージェントに特権アクセス管理の原則と技術を組み合わせる戦略が必要です[2]。 これはMCPの柔軟で開放的な構造をそのまま維持しながらも、伝統的なIAM/PAMが提供する強力な統制と監視機能をAIエージェント環境に拡大適用する方式と言えます。

MCP PAMの必要性

MCPの世界におけるMCP PAMの登場は、結果としてAIガバナンスの強化とリスクの最小化という共通の目標を目指します。 MCPはAIエージェントが多様な外部ツールと相互作用できる柔軟な構造を提供しますが、PAMが結合されなければAIの行為を効果的に統制することは難しいです。 特に、多数のMCPサーバーを運営する環境では、AIの要請の流れに対する可視性を確保することがさらに難しくなる可能性があります。

したがって、MCP環境にMCP PAMを導入すると、MCPが提供する開放性と利便性を維持しながらも、AIエージェントの活動を組織のセキュリティポリシーの下で体系的に管理することができます。 このような統合アプローチは、既存のIAMシステムとも文脈を共にします。 つまり、IAMがすべてのユーザーと機器の身元を包括的に管理する概念であれば、PAMはその中でも特権を持つ主体に対する可視性と統制を強化する階層です。 今やこの統制対象は、人の管理者だけでなくAIエージェントにまで拡大しています[11]。

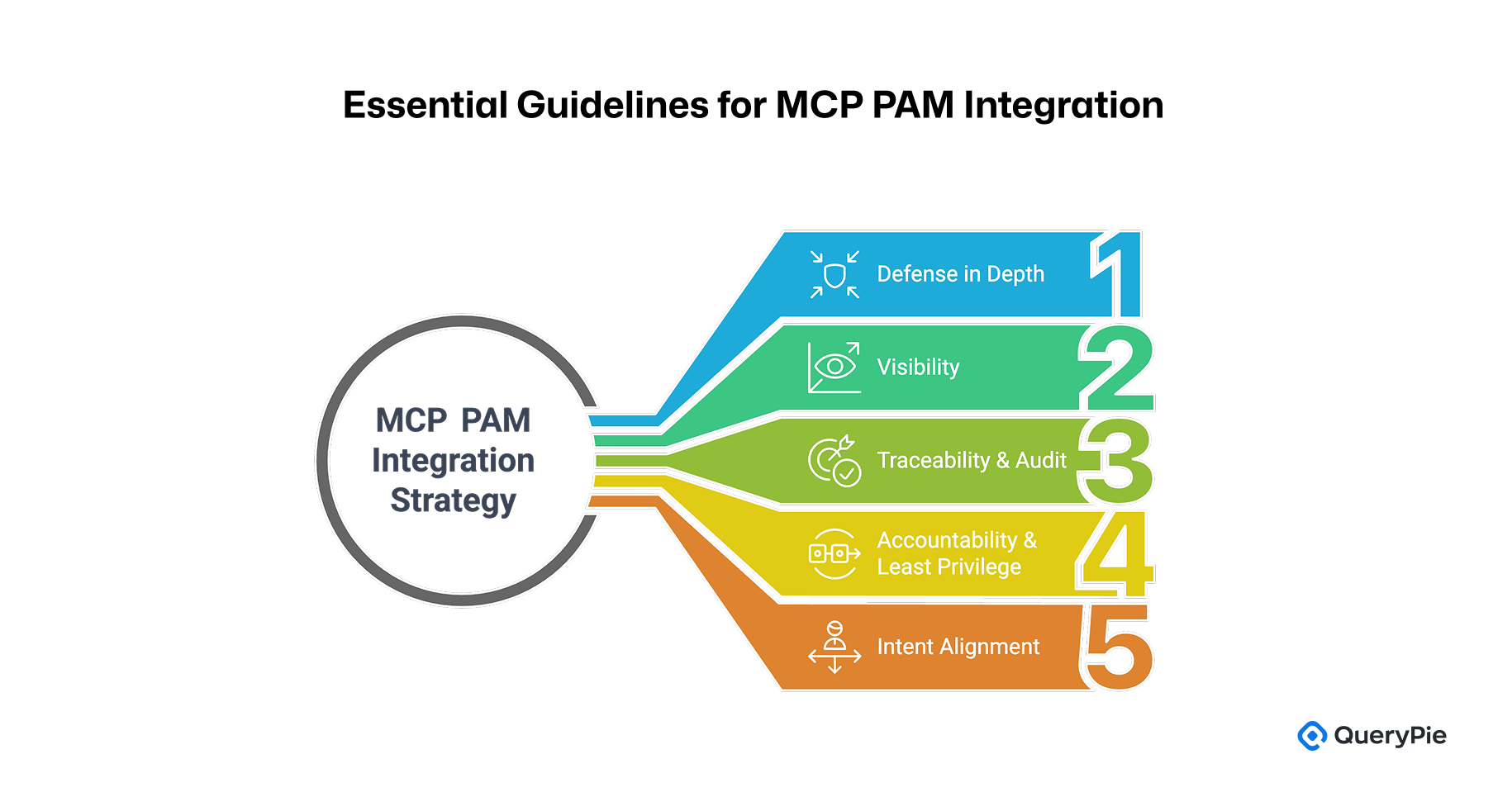

MCP PAM統合戦略を実現するために考慮すべき核心原則は次の通りです[3]:

- 深層防御(Defense in Depth): 単一のセキュリティ手段に依存せず、多階層の防御システムを構築する方式です。 MCPとPAMの結合はAIエージェントに対する二重保護膜を形成し、例えばAIのMCPトラフィックを専用プロキシを通じてフィルタリングし、バックエンドサーバーではQueryPieのようなKubernetesベースのアクセス制御システムを追加で適用する方法が活用できます。 QueryPie MCPサーバーはMCPPAMを通じて1次アクセス制御を行い、当該トラフィックがMCPPAMを経てQueryPieに到達すると、接続されたサーバー及びデータベースでもう一度QueryPieを通じた2次アクセス制御が行われます。 このように、複数のレイヤーの制御により、1つの階層が失敗しても全体のセキュリティが維持されるようにします。

- 可視性確保(Visibility): PAM統合を通じてAIエージェントのすべての活動をモニタリングし、ログを収集できなければなりません。 例えば、AIがMCPを通じてどのようなツールにいつどのような要請を送ったのか、その結果としてどのような行動が実行されたのかを管理者コンソールで直感的に確認できなければなりません[3]。 このため、MCPクライアント/サーバとPAMシステム間のログ連動を構築し、SIEM(Security Information and Event Management)システムと統合して相関分析する案も考えられます[15][17]。 十分な可視性は、セキュリティ事故発生時に迅速な原因分析と責任所在の究明を可能にし、AIの挙動に対する透明性を確保することで信頼度を高める基盤となります。

- 追跡可能性と監査(Traceability & Audit): AIエージェントのすべての行為は、事後監査ができるように精密に記録されなければなりません[3]。 PAMが本来提供する特権ユーザー監査追跡機能を同様にAIにも適用することで、AIの活動の流れを完全に再構成することができます。 例えば、AIエージェントごとに固有のIDを付与し、これらが実行したMCP呼び出しおよび結果を時間順に記録し、特にデータ削除や権限変更などのハイリスク命令には別途フラグを設定して管理者が事前検討または承認手続きを経るようにすることができます。 これは、セキュリティ事故への対応だけでなく、規制遵守の面でも不可欠な要件です。

- 責任性と最小権限原則(Accountability & Least Privilege): AIエージェントにも明確な責任主体と権限範囲が設定されなければなりません[3]。 どのAIがどのような行動をしたのか識別可能でなければならず、必要に応じてその行動を承認した人やシステムも追跡できなければなりません。 このため、AIエージェント別に別途のアカウントまたはOAuthクライアントを発行し、人のユーザーとは区別される識別子を使用することが望ましい[18]。 また、最小権限の原則に従って、AIには必ず遂行しなければならない業務に必要な最小限のAPI権限のみを付与し、その他の機能は無効にしなければなりません。 例えば、HR専用AIエージェントは、人事システムの読み取り権限だけを持つようにし、財務データへのアクセスやシステム設定の変更権限は最初から付与しない方式です。 これは、Just-In-Time(Just-In-Time)権限の上昇と結びつき、必要な時点にのみ制限的にアクセスを許可することで、誤用·乱用のリスクを最小限に抑えることができます[13][15]。

- 意図整列(Intent Alignment): AIエージェントの行動が組織のセキュリティポリシーおよびユーザーの意図と整列されるようにすることが重要です[3]。 PAMを通じて政策に反するAI行動-例えば承認されていない命令実行や過度なデータ接近-が感知されれば、自動的に制御したり追加的な確認を要求することができます。 これはAIに信頼できるガードレール(trustworthy guardrail)を提供する方式で、PAMが一種の安全柵の役割を果たすことになります[16]。 例えば、AIが敏感な情報を統合しようとする時、政策エンジンがこれを探知して「許可されていない作業」で遮断したり、管理者承認を要請するように設定することができます。 このようなメカニズムを備えることで、AIの活動が組織のセキュリティ基準および倫理的ガイドラインから逸脱しないように持続的に矯正することができます。

上記の原則を実現するための具体的な統合案としては、次のような措置があります。

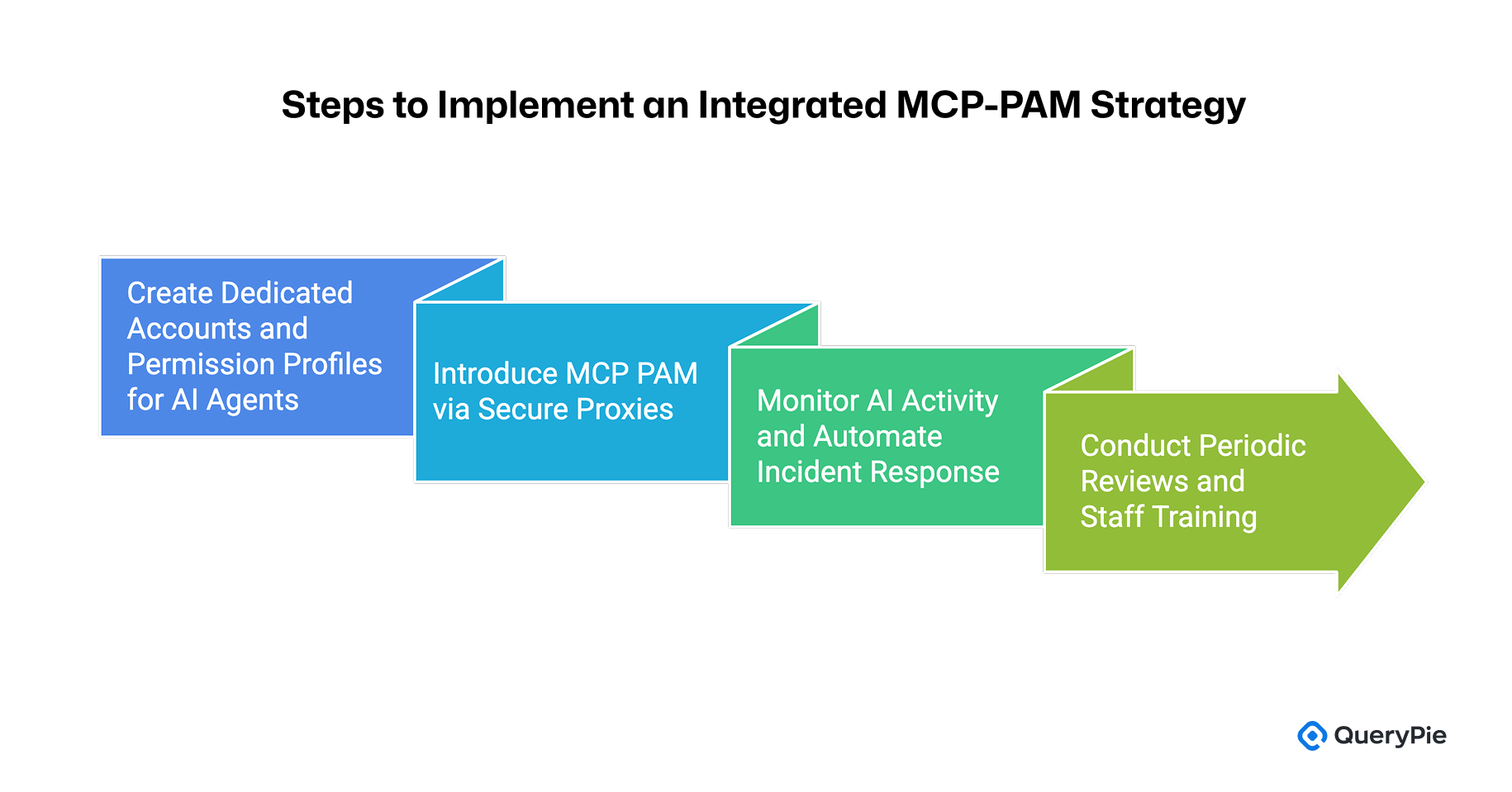

-

AI専用アカウント及び権限プロファイルの作成: 前述のとおり、AIエージェントを一つの独立したユーザーのように扱い、別途のアカウント(ID)を発行して権限を設定する[18]。 例えば、AI エージェントごとにOAuth クライアント ID を付与し、当該クライアントにマッピングされた役割(role)をPAM で管理する。 これにより、AIが人のユーザーの権限をそのまま受け継いで乱用されることを防ぎ、エージェント別に細かい権限制御が可能になります[18]。

-

MCP PAM導入: MCPトラフィックを中継するセキュリティプロキシを運用してAI要請に対する政策評価を行う。 WSO2などが開発したOpen MCP Auth Proxyのようなミドルウェアを活用すれば、AIエージェントのMCP呼び出しを横取りしてOAuthトークンの有効性、コンテキストベースのポリシー遵守可否などを検査し、通過/遮断を決定することができる[6]。 例えばAIが「DELETE」動作を遂行しようとする時、該当要請をプロキシが感知して政策に従って承認された作業なのか検査した後に許容したり拒否する。 このような脈絡基盤認可をリアルタイムで適用することで、AIの過失または悪意的行動を事前に遮断することができる[6]。

-

モニタリング及び連携対応: AIエージェントのすべての活動ログをPAM及びSIEMシステムに送信し、統合モニタリングを実施する[15]。 SIEMはAI関連イベントを相関分析して異常兆候を探知し警報を発令することができ、SOAR(Security Orchestration, Automation, and Response)プラットフォームと連携して自動対応も可能だ[17]。 例えば、AIエージェントが短い時間内に大量のデータ削除を試みると、SIEMがこれを探知してSOARプレイブックを実行し、該当エージェントのアクセストークンを直ちに撤回したり、エージェントを隔離させる措置を取るようにする[17]。 このような自動化された対応はAI速度で進行される事故に人間が遅れかねない隙間を減らし、迅速な遮断で被害を最小化する。

-

周期的な検討と教育: 統合システムの下でも周期的な監査とチューニングが必須だ。 セキュリティチームは、AIエージェントのログを定期的に検討し、ポリシーが意図通りに動作するかどうかを確認し、発見された問題に応じて権限を調整したり、追加統制を導入しなければならない[9]。 また、開発チームと運営チームにAIエージェントの権限モデルと制限事項を十分に熟知させ、安全なプロンプト作成および使用規則を教育する。 技術とプロセスの側面の対比を並行することで、統合戦略の効果を最大化することができる。

このような戦略により、組織はMCP環境でもAIエージェントの強力な機能を安全に活用し、デジタル信頼(Digital Trust)を構築することができます[5]。 AIにシステムアクセス権限を付与する際に発生しうる情報流出や統制不能状況に対する懸念は、MCP PAMという安全装置(safety net)を通じて相当部分解消されることがあります[16]。 結果的に、MCPとPAMの結合はAI時代の特権アクセス管理の実装のための青写真(blueprint)の役割を果たし、企業がエージェントティックAIを導入しても既存のセキュリティフレームワーク内で責任感を持って運営できるように支援する構造を形成します。

AIに対する信頼は技術受容度と直結するので、このような統合的なセキュリティアプローチは、Agentic AIの企業適用において事実上標準モデルとして定着する可能性が高いです。 実際、Microsoft、IBMなどの主要技術企業は、Zero TrustアーキテクチャをAIまで拡大適用する「AI-準備型セキュリティ」フレームワークを模索しており、[13]、MCPとPAMの連携戦略は、その実現に向けた中核要素として注目されています。

結び目

MCPアーキテクチャとPAMの統合は、AIエージェントを企業環境で安全かつ責任感を持って活用するための必須のセキュリティ対策です。 MCPが提供する開放性と柔軟性を維持しながらも、PAMを通じて強力な統制と監視を実現することで、組織はAIに対する信頼性と透明性を確保することができます。 これは、規制遵守リスクを減らすと同時に、生産性と効率性を高めるという企業の戦略的目標にも合致します。 究極的には、このようなアプローチはセキュリティを犠牲にせずにAI技術を積極的に導入できるデジタル信頼基盤を構築する道であり、今後MCP標準の発展とPAMソリューションの進化を通じてより多くの模範事例が蓄積されることを期待します[16]。

🚀 MACをいち早く体験!

参考文献

[4] P. Schmid, "Model Context Protocol (MCP) an overview.", philschmid.de Blog, Apr. 3, 2025.

[7] B. Cook, "Handling AI agent permissions.", Stytch Blog, 2023.

[10] Microsoft, "What is privileged access management (PAM)?", Microsoft Security 101, 2023.

[11] IBM, "What is Privileged Access Management (PAM) and why it matters.", IBM Think Blog, 2023.

[12] CyberArk, "What is Privileged Access Management (PAM)?", CyberArk Security Glossary, 2025.

[15] A. G., "How AI Is Transforming IAM and Identity Security.", The Hacker News, Nov. 2024.

[16] Delinea, "Unlock AI’s potential, not your defenses.", Delinea (Product Brief), 2024.

[17] Energy SOAR, "SIEM, SOAR and AI in cybersecurity.", EnergySOAR Blog, Jul. 26, 2024.

[18] Slack, "Developing Slash Commands.", Slack API Documentation, 2023